Qu’est-ce qu’un protocole EDI ?

17 mars 2023

17 mars 2023

La transformation numérique des entreprises accroît les flux de données numériques internes et les échanges de données interentreprises. Pour cela, les solutions EDI recourent à des protocoles d’échange de données. Mais qu’est-ce qu’un protocole d’échange de données informatisé (EDI) ?

Dans cet article, découvrez :

L’Échange de données informatisé ou Electronic data interchange correspond à un échange informatisé de documents entre une entreprise et ses partenaires commerciaux.

Toutes les solutions EDI et les solutions d’intégration de données, telles les EAI et ETL, utilisent des protocoles d’échange de données qui régissent les modes et règles de transmission des informations.

Ces protocoles permettent :

Pour que deux systèmes, un émetteur (client) et un récepteur (serveur), puissent travailler ensemble en échangeant des messages, il est nécessaire :

Un protocole d’échange de données (EDI) permet de satisfaire ce dernier point. Il dicte les règles de communication entre les deux systèmes, client et serveur et contient une spécification des différentes règles et procédures à suivre pour émettre et recevoir les données et les codes de langage permettant de communiquer.

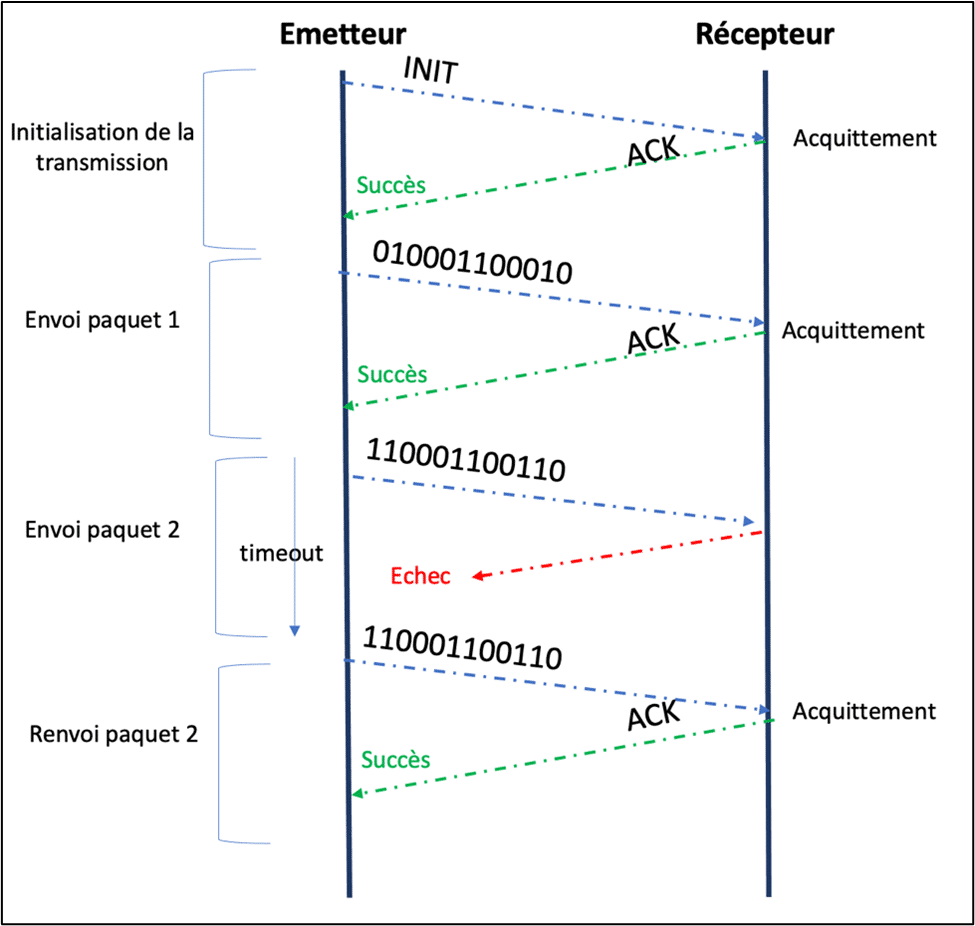

La méthode pour garantir un bon transfert de données entre un émetteur et un récepteur est de retourner un accusé de réception et de renouveller l’envoi des données si cet accusé n’arrive pas dans le délai imparti pour accuser réception.

Un protocole d’échange de données traite tous les types de données quel que soit le format des messages échangés. Le protocole est un ensemble de règles formelles qui régissent :

Les données sont transmises par paquets entre l’émetteur et le récepteur. Le rôle du protocole est :

Pour cela, le protocole ajoute aux différents paquets transmis des informations complémentaires tels que des numéros de séquences et des éléments de contrôles. Ces informations permettent au système récepteur de vérifier la qualité des données reçues et de les replacer dans l’ordre pour reconstituer le message reçu. Il retourne un accusé de réception ou un code d’erreur défini par le protocole pour signifier « ok » ou « défaillance de transmission ».

De plus, pour sécuriser les transmissions et les protéger de fuites de données accidentelles ou volontaires, de nombreux protocoles ajoutent des mesures de sécurité telles des procédures d’authentification et de cryptage.

Pour résumer les protocoles d’échanges de données permettent :

Choisir le bon protocole d’échange de données (EDI) nécessite de prendre en compte les environnements techniques et métiers. Citons les principaux protocoles et méthodes utilisées dans l’EDI et les solutions d’intégration de données.

FTP, File Transfer Protocol, est le protocole d’échange de fichiers natif sur les réseaux TCP/IP. Facile à utiliser, il est aujourd’hui déconseillé en raison de ses faiblesses en termes de sécurité. Il reste cependant utilisé en interne pour des transferts manuel de fichiers du fait d’être un standard TCP/IP et facile d’usage.

File Transfer Protocol Secure est une version de FTP. FTP/S prend en charge les chiffrements TLS (Transport Layer Security) et SSL (Secure Sockets Layer). Ce qui permet de sécuriser les transferts FTP.

Secure File Transfer Protocol utilise FTP et SSH, Secure Shell. SSH va permettre d’établir un tunnel sécurisé de connexion entre le client et le serveur dans lequel les flux FTP passeront. SFTP est recommandé pour remplacer les FTP pour les échanges de fichiers et de messages EDI.

HyperText Transfer Protocol est utilisé essentiellement pour l’envoi et la réception de pages internet. HHP/S prend en charge SSL/TLS pour sécuriser et chiffrer les transactions sur Internet.

AS pour Applicability Statement, AS2 et AS4 sont deux protocoles utilisés pour les échanges de données sur l’internet public.

Ils sont utilisés pour les transactions EDI. Leur avantage est de permettre d’établir une connexion rapide et fiable sans passer par des réseaux VAN trop souvent coûteux à utiliser.

Mais AS2 exige la mise en place de procédures de sécurité de part et d’autre pour isoler les accès AS2 : authentification, pare feu, DMZ, etc. Son fonctionnement impose une connexion permanente du destinataire des messages EDI, contrairement à AS4 qui fonctionne en push/pull.

AS4 est une évolution d’AS2 développée sur la base de Web Services pour les services de messagerie ebXML. AS4 dispose de capacité de notifications et de sécurité, WS-Security, absents sur AS2.

L’Odette File Transfer Protocol version 2.0 est la dernière version de l’OFTP.

Odette, Organisation for Data Exchange by Tele Transmission in Europe, est à l’origine du protocole OFTP. En France, Odette est représentée par Galia, Groupement pour l’Amélioration des Liaisons dans l’industrie automobile. OFTP2 permet les transactions EDI sur l’internet public en proposant le chiffrement, la compression des données et la prise en charge de fichiers volumineux.

Les API, Application Programming Interface, sont des interfaces de programmation qui permettent de connecter :

Les API permettent ainsi des interactions et des échanges de données.

L’avantage des API est le temps réel. Elles permettent de synchroniser des données, d’interroger des bases de données et de retourner des statuts.

Nous pouvons distinguer deux principales catégories d’API :

Aujourd’hui, les cas d’usage des API sont nombreux :

Expert de l’échange de flux de données depuis plus de 30 ans, Tenor vous accompagne dans vos projets de gestion de données, d’EDI et de facturation électronique.

Contactez nos équipes et échangeons sur vos besoins !